LDAP認証の追加、ユーザーの作成、様々なロールの作成、新しいAPIトークンの生成について説明します。

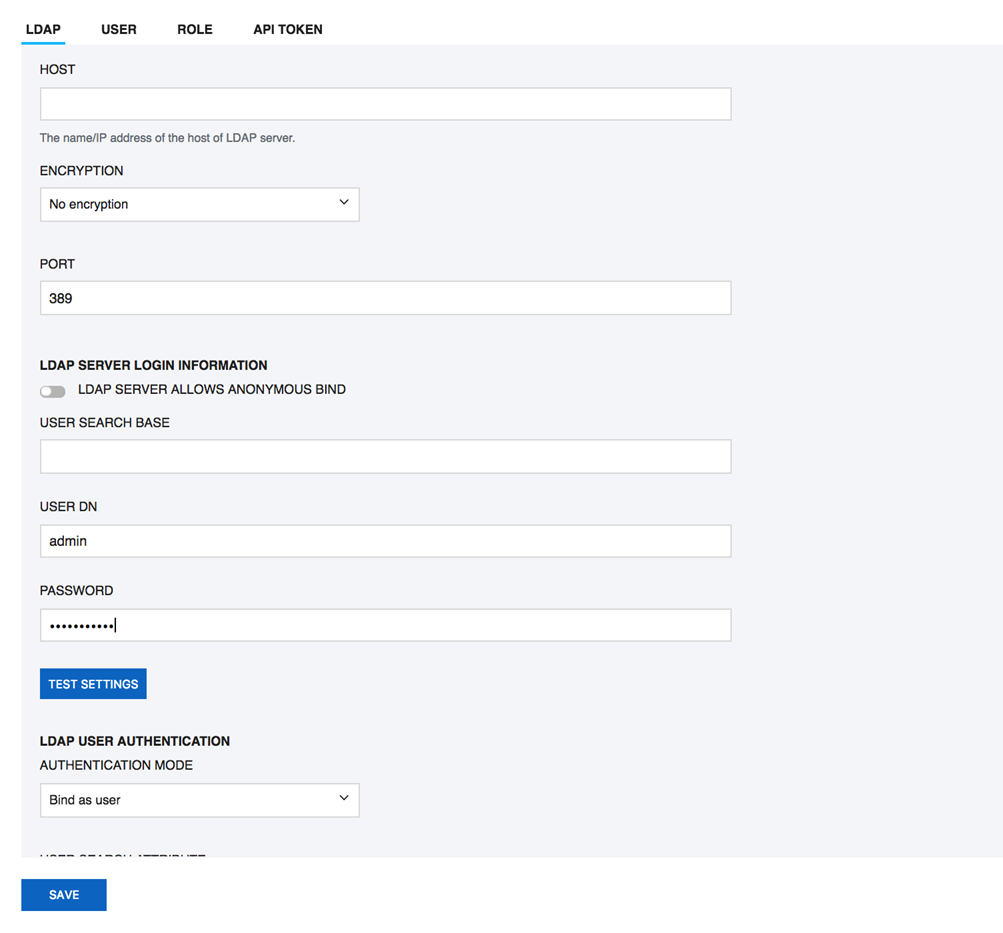

LDAPの設定

ブラウザインターフェースからSQL Diagnostic Managerにログインすると、LDAPサーバーが提供する認証情報(‘Active Directory’として知られているMicrosoft/Windows LDAP‘ダイアレクト’)を使用する場合があります。その場合、ユーザーはSQL Diagnostic Manager認証の詳細を直接知る必要はなく、LDAPサーバーに対する認証方法だけを知る必要があります。SQL Diagnostic ManagerのLDAP認証を使用するには、以下のように設定を指定します。

Settings > LDAP, Users, Roles & API Tokenをクリックします。LDAP Settings(LDAPの設定)ページが開きます。

- Host: LDAPディレクトリサーバーのホスト名、IPアドレス、または、URI(Uniform resource identifier)を入力します。

- Encryption: LDAPディレクトリサーバーとの通信に必要な暗号化のタイプを選択します。サポート対象の暗号化方法は、None、StartTLS、SSL(ldaps) です。

- CA CERTIFICATE: 暗号化モードがStartTLSとSSL(Ldaps)の場合、CAが発行するデジタル証明書の内容を貼り付けます。

- Port: LDAPディレクトリサーバーが使用するポートを入力します。

- LDAP server allows anonymous binds: LDAPディレクトリサーバーがそのサーバーへの匿名バインドを許可している場合、このオプションを選択します。

- User DN: LDAPディレクトリサーバーにバインドするためのエントリの識別名を入力します。

- Password: ユーザーをLDAPディレクトリサーバーにバインドするために指定したUser DN(ユーザーDN)のパスワードを入力します。

- Test Settings: Test Settings(設定をテスト)をクリックすると、指定したUser DN(ユーザーDN)とPassword(パスワード)を使用し、LDAPディレクトリサーバーとバインドします。

- Authentication mode: ユーザーをLDAPディレクトリサーバーに認証するための認証モードのタイプを選択します。Bind as User(ユーザーとしてバインド)は、SQL Diagnostic Managerのインターフェイスにログインしたときに与えられるパスワードで、LDAPディレクトリにユーザーをバインドします。Authentication via Comparison(比較による認証)は、LDAPディレクトリのログイン時に与えられるユーザー認証情報と比較して実行します。

- User search base: ユーザーを認証のためにフィルタリングするオブジェクトクラスのユーザー検索ベースフィルターを入力します。

- User search attribute: ユーザー名を含む属性名を入力します。

- Search entire subtree: このオプションは、ユーザー検索ベースで指定したオブジェクトの検索を制御します。このオプションを選択すると、ユーザー検索ベースの全サブツリーが検索されます。

注意:Monyogをご利用の方

この機能を使用できるのは、Monyog Ultimateのみです。

User Management(ユーザー管理)

このオプションUser Managementを使用すると、ユーザーを作成/編集/削除できます。

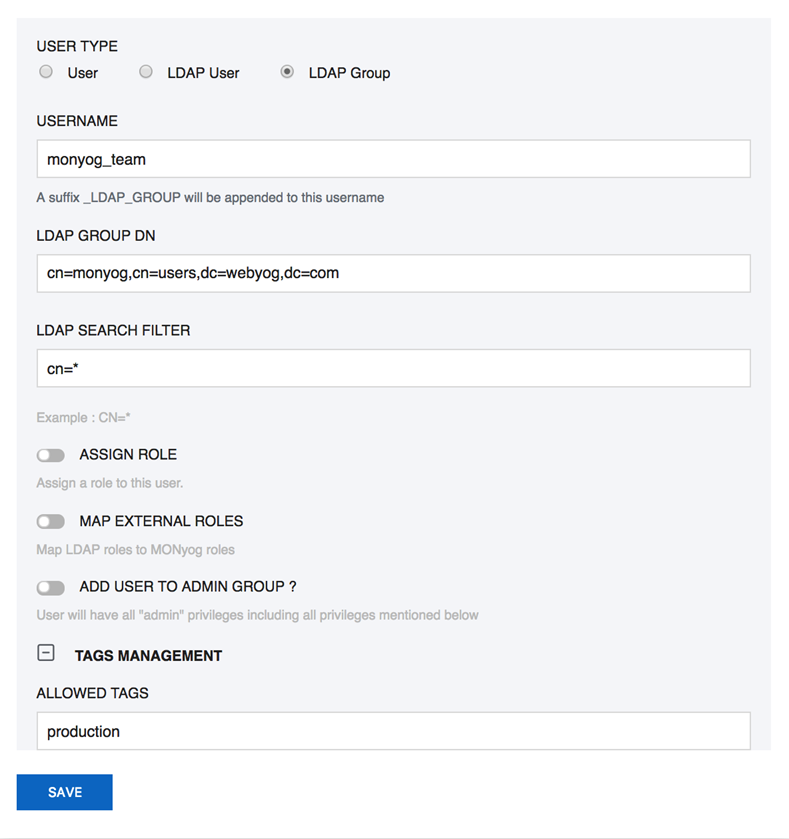

ユーザーの作成方法は?

- Settings > LDAP, Users, Roles & API Tokenをクリックします。ユーザーを作成/削除できるウィンドウが開きます。

- 新しいユーザーを作成するためには、リンク‘Add user(ユーザーを追加)’をクリックします。対応するフィールドにユーザー名とパスワードを追加できます。

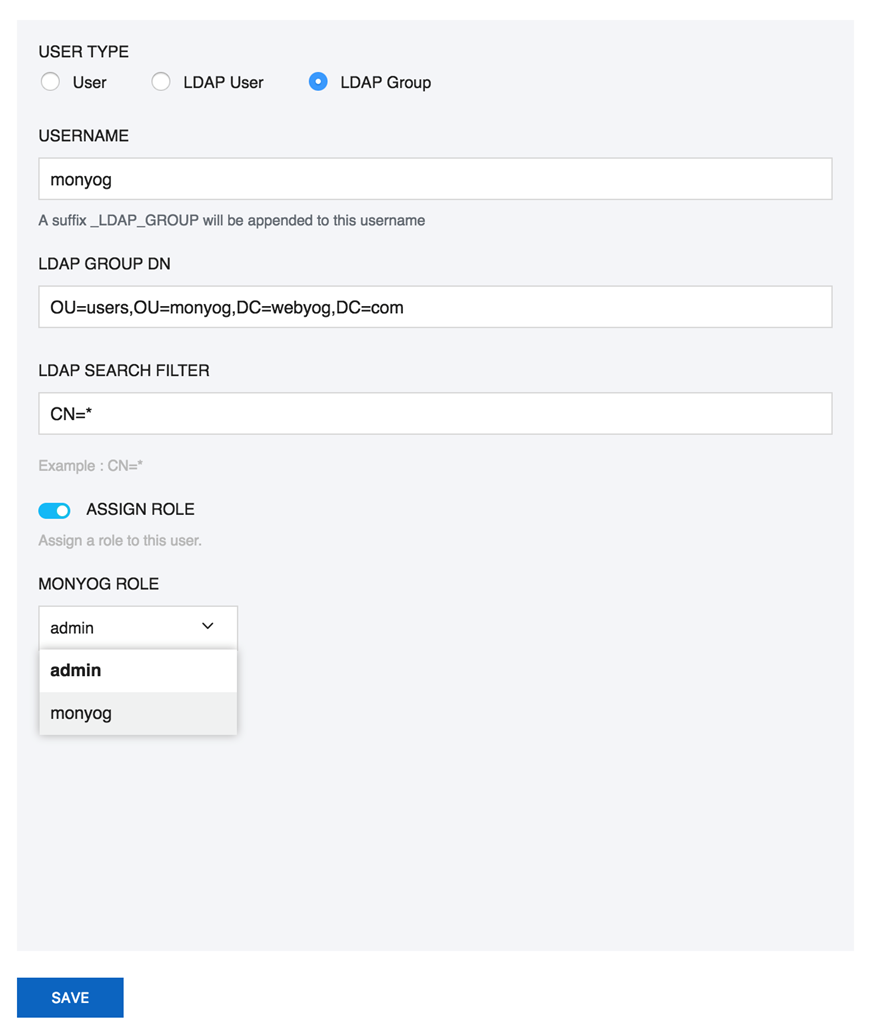

- LDAPグループを追加するためには、オプションから‘LDAP Group’を選択し、‘Username(ユーザー名)’、‘LDAP Group DN(LDAPグループDN)’、LDAP search filter(LDAP検索フィルター)‘を指定します。

- Assign Role(ロールを割り当て): このオプションは、SQL Diagnostic Managerロールの割り当て時に選択します。

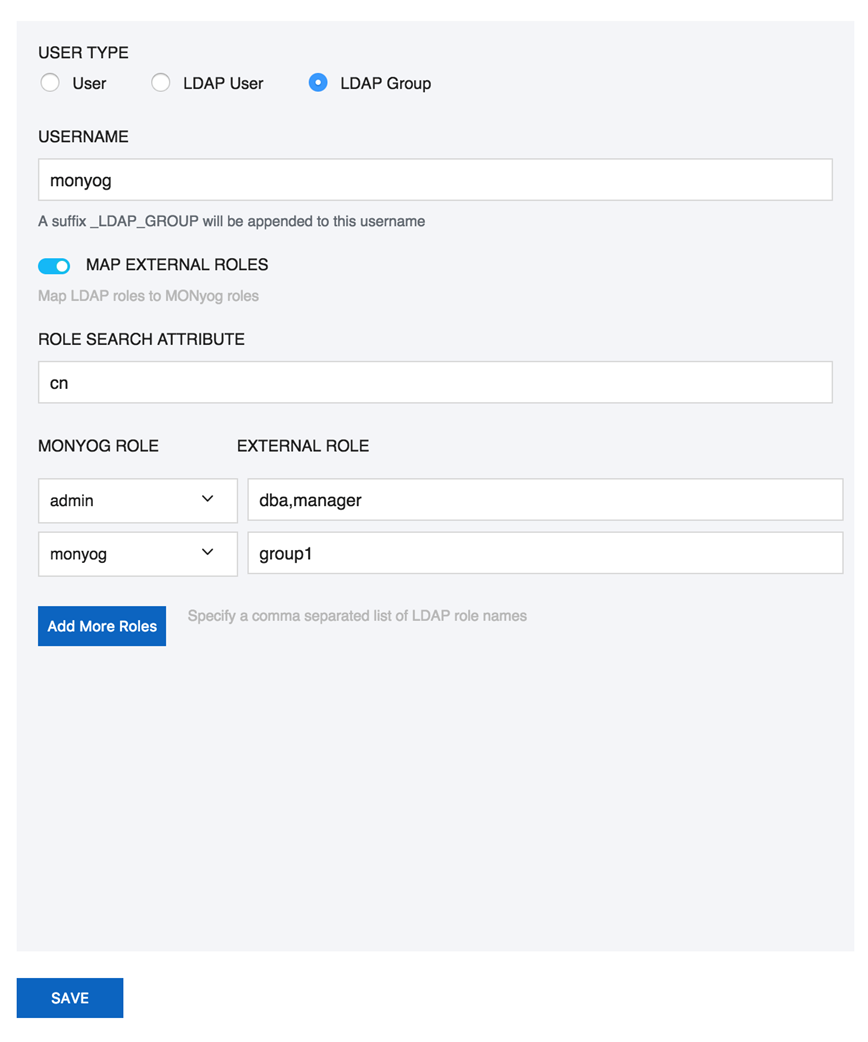

- External Roles(外部ロール): このオプションは、LDAPロールをSQL Diagnostic Managerロールにマップするときに使用します。

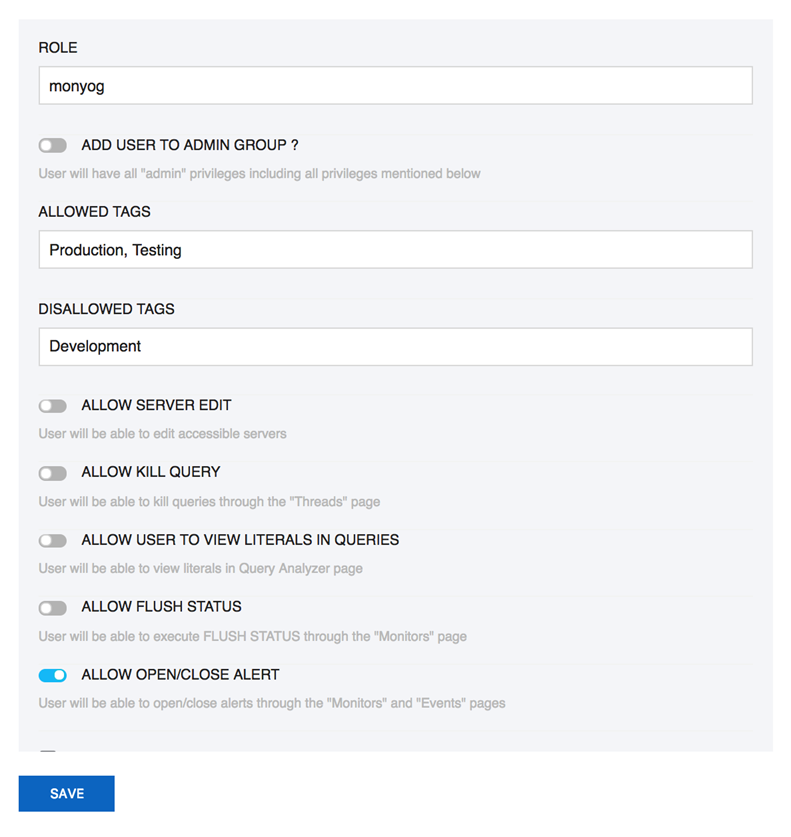

- Add user to Admin group(管理グループにユーザーを追加): 詳細については、Managing multiple users(複数ユーザーの管理)を参照してください。

- Action management(アクション管理): このオプションは、サーバーによるクエリの編集、キルなどの各種権限を与えるときに使用します。

- Tags management(タグ管理): 許可/禁止タグのリストをユーザーに割り当てます。

- Tab management(タブ管理): このオプションでは、SQL Diagnostic Managerの各種タブに対するアクセスを制限するときに使用します。

Managing multiple users(複数ユーザーの管理)

‘User Management(ユーザー管理)’では、ユーザーの要望に基づき、サーバーや設定へのアクセスを管理できます。この機能は、特定のサーバーへのアクセスを制限されたユーザーを作成する時に役に立ちます。誤ってクエリをキルしたり、MySQLサーバーでFLUSH STATUSを実行したり、知らない間にサーバーの設定を変更してしまうことを避けるのに役立ちます。

Admin

SQL Diagnostic Managerの‘admin’ユーザーは、一部の使用可能なサーバーのみにアクセス可能な他のユーザーを作成できます。‘admin’のみがサーバーの作成/削除やユーザー登録を許可されています。

Non-Admin

以下の制限は、admin以外のユーザーに適用されます:

- 新しいサーバーを登録できない。

- 登録済みサーバーを削除できない。

- サーバーのタグを変更できない。

- サーバーを編集できるが、‘Server Edit’パーミッションを与えられている場合のみ。

- ‘Processlist’ページからクエリをキルできるが、‘Kill Query’パーミッションを与えられている場合のみ。

- Monitorsページから‘FLUSH STATUS’を実行できるが、‘FLUSH STATUS’パーミッションを与えられている場合のみ。

- ‘Allowed tags’が全く指定されていない場合、標準ユーザーはタグのないサーバーのみにアクセスできる。

- ‘Disallowed tags’と同じタグが‘Allowed tags’に指定されている場合、ユーザーはそのタグを使用するサーバーにアクセスできない。

- ユーザー設定を変更できない(自身のパスワードは除く)。

- Preference(設定)を変更できない。

Permissions(パーミッション)

ユーザーは、以下のパーミッションの組み合わせを与えられます:

- Server Edit: ユーザーがアクセス可能なサーバーの設定を編集できるようにします。

- Kill Query: ユーザーがアクセス可能なサーバーの‘Processlist’ページからクエリをキルできるようにします。

- FLUSH STATUS: ユーザーがアクセス可能なサーバーのFLUSH STATUSコマンドを実行できるようにします。

- View Literals in Queries: ユーザーがQuery Analyzer(クエリ解析)ページのリテラルを確認できるようにします。

- Open/Close alert: ユーザーが“Monitors”ページと“Events”ページからアラートを開いたり閉じたりできるようにします。

注意:Monyogをご利用の方

この機能を使用できるのは、Monyog Ultimateのみです。

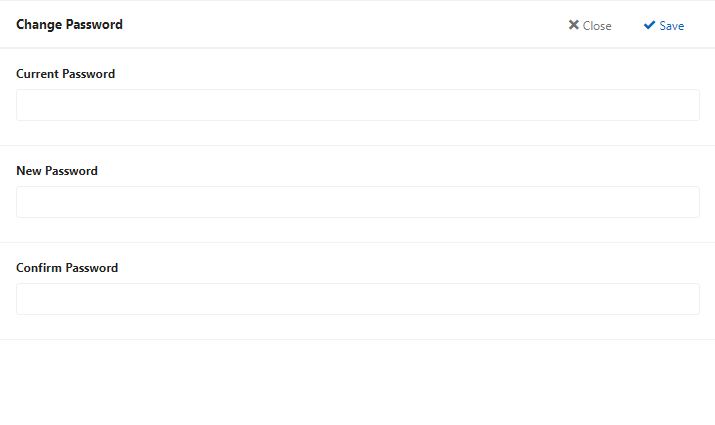

Change Password(パスワードを変更)

Change Passwordオプションを使用すると、自分のアカウントのパスワードを変更できます。

変更方法は?

SQL Diagnostic ManagerインターフェースのUser Profile(ユーザープロフィール)の下にあるChange Passwordオプションを使用して、ユーザーはパスワードを変更することができます。User Profile -> Change passwordをクリックします。

最初のフィールドに古いパスワードを入力します。2番目のフィールドに新しいパスワードを入力し、3番目のフィールドにはまったく同じ方法で新しいパスワードを確認用に入力し、保存します。

Role Manager(ロールマネージャー)

Role Manager(ロールマネージャー)機能では、SQL Diagnostic Managerにロールを作成できます。作成したロールは、外部のLDAP/ADユーザーやローカルユーザーなど、SQL Diagnostic Manager に作成した各種ユーザーにマップできます。作成したロールには、“Allow server edit(サーバー編集を許可)”、“Allow kill query(クエリのキルを許可)”など、SQL Diagnostic Manager 内の選択したタブに対するアクセスを制限するオプションとともに、各種権限を割り当てることができます。

ロールの作成と割り当て

- SQL Diagnostic Managerでロールを作成するためには、“Settings -> LDAP, Users, Roles & API Token”を選択し、“Add role”ボタンをクリックします。

- “Settings -> LDAP, Users, Roles & API Token”を選択し、ユーザーを作成/編集して、作成したロールを割り当てます。Create/Edit user(ユーザーを作成/編集)ポップアップページの“Assign Role(ロールを割り当て)”オプションを選択し、ドロップダウンメニューから割り当てるロールを選択します。

- LDAPグループは、Create/Edit user(ユーザーを作成/編集)ポップアップページで作成したSQL Diagnostic Managerロールに、オプション“Map External Roles(外部ロールをマップ)”を選択してマップできます。コンマ区切りでLDAPグループ名を指定し、対応するSQL Diagnostic Managerロールをドロップダウンメニューから選択できます。

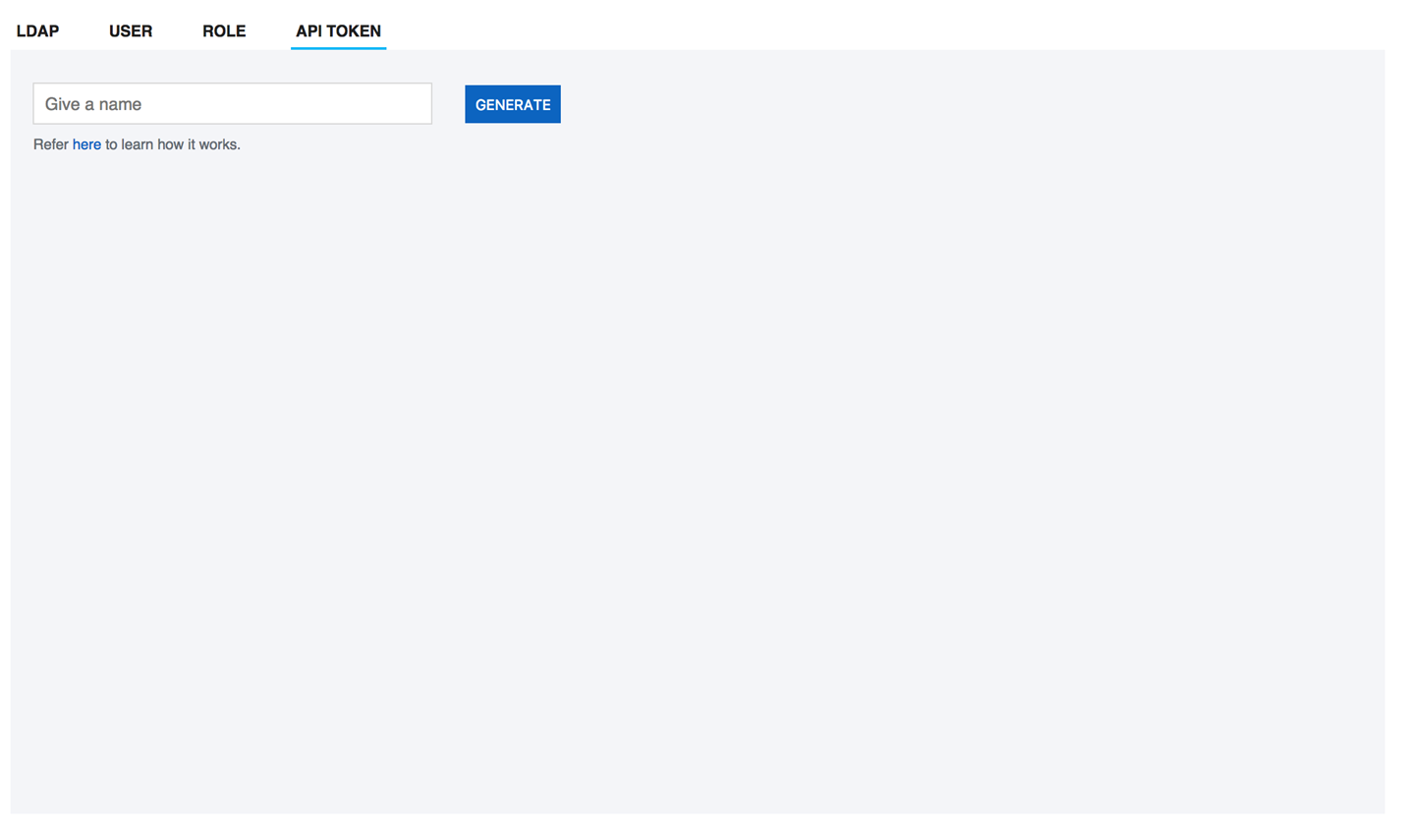

APIトークンマネージャー

この機能は、SQL Diagnostic Managerでトークンを生成し、ユーザーとパスワードの代わりにAPIでそのトークンを使用するオプションを提供します。この機能は、SQL Diagnostic ManagerのAdminユーザーのみが使用可能です。Adminは、必要な時はいつでも、様々な目的のための複数のトークンを作成し、SQL Diagnostic Manager内からトークンを破棄/削除することができます。これはまた、ユーザーが他の人とパスワードを共有しないようにするだけでなく、いくつかのログにログインすることを防ぐのにも役立ちます。“GENERATE NEW TOKEN”ボタンをクリックしたら、ユーザーは作成するトークンに関連付けられる名前を入力する必要があります。生成されるトークンは、以下の方法で、SQL Diagnostic Manager APIで使用することができます:

curl -H "X-MONYOG-TOKEN: 1234567890abcedfghijklmnopqrstuvwxyz"

"http://192.168.1.1:5555/?_object=MONyogAPI&_action=DataCollection

&_value=enable&_server=Production001"